This English version of this article is available on Medium at: https://medium.com/@duokey.com/whats-double-key-encryption-dke-and-when-you-need-it-ea6331087162

What’s Double Key Encryption (DKE) and When You Need it?

Ces dernières années ont vu l'adoption du cloud computing par les entreprises du monde entier croître de manière quasi exponentielle. Cette tendance ne semble pas ralentir avec les récents développements en intelligence artificielle, comme l'illustre la croissance de 24% de Microsoft en 2023.

Parallèlement, la fréquence des violations de données dans le cloud a augmenté de 10% par rapport à l'année précédente, avec 27% des entreprises ayant signalé une violation de données ou un incident de sécurité cloud en 2022.

Avec l'adoption rapide du cloud et la multiplication des violations, la façon dont les organisations protègent leurs données sensibles et respectent les exigences de conformité et réglementaires évolue. Lors du passage au cloud, les organisations exigent davantage de souveraineté des données — le principe selon lequel les données sont soumises aux lois et à la gouvernance du pays où elles sont collectées ou stockées — visant à prévenir l'accès non autorisé par des acteurs malveillants et à assurer la conformité aux exigences réglementaires.

Comment Microsoft 365 protège vos données ?

L'une des méthodes les plus courantes pour protéger les données dans le cloud est le chiffrement. Le chiffrement est le processus de conversion d'informations ou de données en texte chiffré, à l'aide d'une clé de chiffrement. Par défaut, Microsoft 365 chiffre les données stockées dans ses services cloud, tant au repos qu'en transit, utilisant des protocoles de chiffrement les plus robustes et les plus sécurisés.

Lorsque Microsoft chiffre des données dans le cloud, il gère et stocke les clés de chiffrement dans Azure Key Vault. Cependant, bien que ces mesures offrent une protection substantielle et soient hautement sécurisés, des risques subsistent pour les organisations.

Quels sont les risques de la gestion des clés par Microsoft ?

L'efficacité du chiffrement, et par extension la protection des données dans le cloud, dépend principalement de la gestion des clés. Qui a accès à la clé de chiffrement est essentiel car cela détermine qui peut par conséquent accéder aux données protégées. Cette relation complexe entre la clé de chiffrement et son détenteur pose un risque réel dans les situations où la clé de chiffrement est divulguée ou compromise.

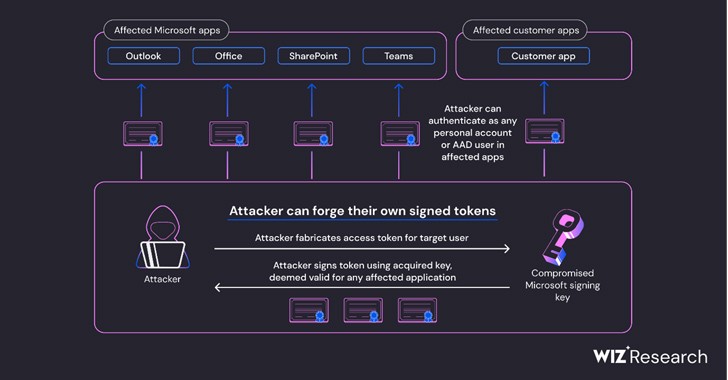

Prenons par exemple l'attaque appelée "Storm-0558" subie par Microsoft en 2023. Pendant cette attaque, qui a touché plus de 25 organisations, les attaquants ont utilisé une clé de signature de compte Microsoft volée pour accéder à Outlook Web Access et Outlook.com. Avec cette clé, les attaquants ont forgé des jetons d'accès et usurpé l'identité d'utilisateurs Azure dans l'Active Directory, leur donnant virtuellement accès à tout dans les environnements Microsoft 365 compromis, des emails aux fichiers en passant par les données sensibles et les secrets commerciaux dans Office, SharePoint, etc.

STORM-0558 explained | Credits: WIZResearch

Permettre à Microsoft de gérer votre clé de chiffrement peut également conduire à un accès non autorisé aux données par les gouvernements. Microsoft, étant une entreprise dont le siège est aux États-Unis, doit se conformer aux lois de surveillance, y compris par exemple le Lawful Access to Encrypted Data Act ou le Patriot Act, entre autres. En vertu de ces lois, les agences gouvernementales américaines peuvent demander l'accès aux données des clients stockées par Microsoft après l'obtention d'un mandat, sans en informer le propriétaire des données.

Qui a accès à la clé de chiffrement est essentiel car cela détermine qui peut par conséquent accéder aux données protégées.

Qu'est-ce que la Double Key Encryption (DKE) ?

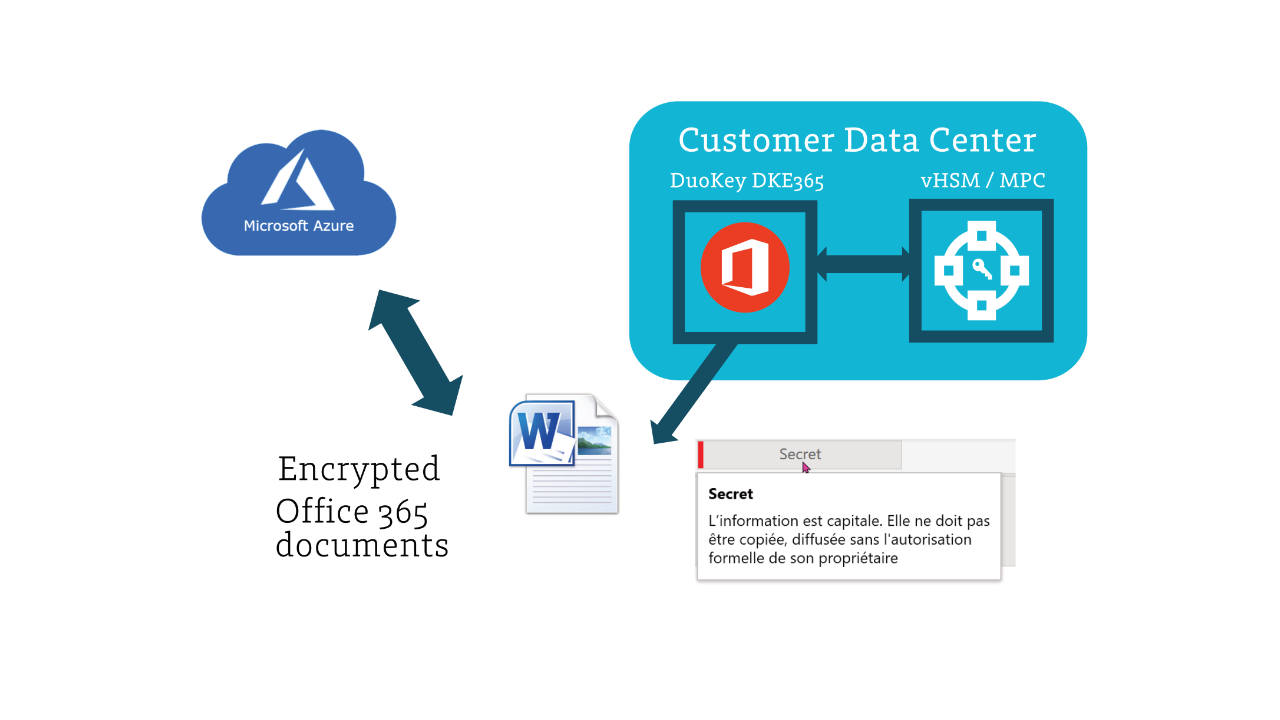

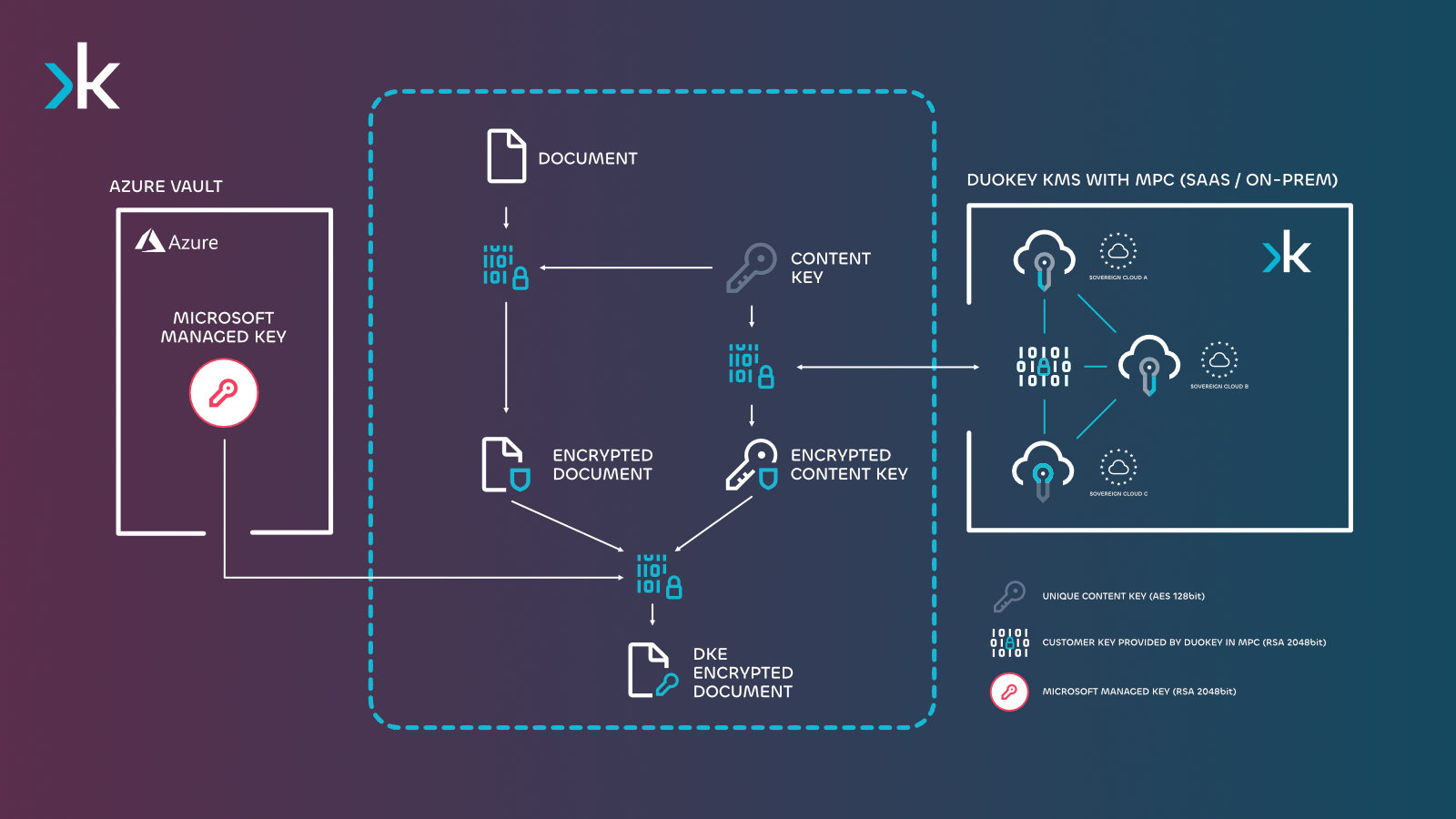

La Double Key Encryption, ou DKE en abrégé, est une implémentation de chiffrement Microsoft qui permet aux organisations de maintenir un contrôle total sur leurs clés de chiffrement. Elle utilise deux clés pour protéger les données. Une clé est gérée par Microsoft et stockée dans Microsoft Azure Vault, tandis que l'autre clé est sous votre contrôle strict, généralement stockée de manière sécurisée par un tiers de confiance ou un fournisseur de services.

Pour accéder aux données chiffrées, les deux clés sont nécessaires, rendant pratiquement impossible pour des parties non autorisées de déchiffrer les informations sans les deux clés. Cette solution signifie que Microsoft ne peut pas voir les données protégées par Double Key Encryption, car cela nécessite d'avoir accès aux deux clés.

Protection des données sensibles avec la Double Key Encryption

En utilisant la Double Key Encryption, les entreprises réduisent considérablement les risques de violation de données et d'accès non autorisé par des tiers ou des acteurs malveillants. Cela garantit également que les organisations conservent le contrôle sur leurs données, même dans les situations où les données résident physiquement dans d'autres juridictions.

DKE agit comme une barrière significative contre l'accès non autorisé aux données. Ceci est particulièrement avantageux face aux demandes de données des agences gouvernementales. Puisque Microsoft ne peut pas déchiffrer les données seul, les demandes de données par les organismes gouvernementaux doivent impliquer directement l'organisation propriétaire des données.

Déploiement de DKE avec DuoKey

Il existe plusieurs options pour déployer et implémenter DKE. Alors que la plupart des solutions reposent sur l'utilisation d'un Module de Sécurité Matériel (HSM) pour stocker les clés client DKE, DuoKey fournit un module de chiffrement compatible à la fois avec les HSM et les serveurs de Calcul Multi-Parties (MPC).

Dans les serveurs MPC, la clé de chiffrement est divisée en plusieurs segments et distribuée sur plusieurs serveurs ou fournisseurs cloud indépendants. Aucune entité ne possède donc l'accès complet à la clé de chiffrement complète dans cette configuration, car la clé n'est jamais entièrement recombinée.

Quand déployer DKE ?

DKE est communément utilisée pour les données ultra-confidentielles et hautement sensibles, qui représentent généralement environ 5% des données globales d'une organisation.

Il est important de noter que DKE s'accompagne de certaines limitations et indisponibilités de fonctionnalités clés, telles que la recherche, l'indexation et Co-Pilot, entre autres. Le déploiement de ce type de chiffrement nécessite donc une décision mûrement réfléchie.

Voici une liste de situations où nous pensons que DKE doit être mise en œuvre :

Votre organisation gère des informations hautement sensibles, telles que des informations gouvernementales ou des informations d'entreprise propriétaires

Votre organisation opère dans une industrie à haut risque, comme la finance, la santé ou la défense, ainsi que d'autres industries où la propriété intellectuelle est critique.

Pourquoi choisir DuoKey DKE ?

DuoKey DKE allie sécurité avancée et simplicité d'utilisation pour sécuriser efficacement les données sensibles dans le cloud Microsoft. Voici cinq avantages clés qui distinguent DuoKey des autres solutions :

Solution flexible et économique

Élimination des investissements coûteux en matériel HSM et réduction des coûts d'infrastructure

Solution cloud-agnostique

Support les environments multi-cloud et absence de dépendance à un fournisseur unique (vendor lock-in)

Contrôle d'accès Zero Trust sophistiqué

Moteur de contrôle d'accès avancé avec règles conditionnelles de contrôle multiples :

Adresse IP

Localisation géographique

Identification des postes de travail

Appartenance à des groupes

Intégration Azure AD

Collaboration sécurisée optimisée

Partage sécurisé de documents avec des partenaires externes et gestion granulaire des droits d'accès

Gestion simplifiée du cycle de vie des clés de chiffrement

Automatisation des processus et opérations de gestion des clés avec tableau de bord centralisé

Conclusion

En résumé, alors que l'adoption du cloud s'accélère et que les violations de données deviennent plus fréquentes, les organisations doivent prioriser la sécurisation des informations sensibles.

DKE offre une solution robuste pour sécuriser les données sensibles dans Microsoft. Cette approche non seulement fournit une protection renforcée et une souveraineté totale sur les données sensibles de votre entreprise, mais assure également la conformité aux exigences réglementaires strictes, telle que le RGPD, HIPAA ou encore FINMA.